台灣微軟發出聲明 「Microsoft Teams 潛藏資安漏洞」為錯誤訊息!!

<NEWS>

近日部分媒體自4月1日起迄今,引用國內研調機構之過時資訊報導「Microsoft Teams 潛藏資安漏洞」此一錯誤訊息,造成微軟及 Microsoft Teams 使用者及客戶的困擾及擔憂,台灣微軟特此澄清聲明如下:

- 該不實資訊及相關錯誤報導中指出的資安弱點已於2019年偵測到並修補完成,Microsoft Teams 使用者現今已不會受到來自此漏洞的任何威脅。

Microsoft Teams 安裝程式在2019年曾被偵測出一個安全性弱點,這類型的漏洞稱為「應用程式目錄DLL植入」,若攻擊者欲利用此漏洞進行攻擊,必須滿足以下條件:

- 已擁有使用者裝置的特許訪問權

- 誘使使用者執行不建議之操作

該弱點早已於2019年被偵測到後,在 Microsoft Teams 版本1.3.00.362中被修復 (2020年4月當前版本為1.3.00.4461),所以使用者已無法再下載具有該漏洞的 Microsoft Teams 安裝程式,也不會受到來自此漏洞的任何威脅。該弱點的修復紀錄請參見https://nvd.nist.gov/vuln/detail/CVE-2019-5922 及http://jvn.jp/en/jp/JVN79543573/index.html。

- 微軟十分重視客戶隱私和資訊安全,Teams是一個由Microsoft 365團隊打造共同協作且功能強大的平台,由 Microsoft 365 Security 為使用者提供安全無虞的資安保障機制。

Microsoft Teams 是一個由Microsoft 365團隊打造共同協作且功能強大的平台,能於抗疫期間協助各組織機關完成語音、視訊會議通話等多樣化遠距會議需求。因應不同裝置需求,與會成員可以透過手機、平板、電腦等裝置,輕鬆加入 Microsoft Teams 會議,遠端共享桌面檔案,線上即時討論共編文件等,打破實體與線上會議的距離,讓成員在家辦公也能維持組織團隊正常運作。為確保員工在遠距工作時安全無虞,Microsoft Teams 由Microsoft 365 Security 提供包括裝置與身分存取管理、管理機密文件權限、及裝置威脅防護等安全機制,詳見以下說明:

- 強制性整合AD系統:目前Teams的使用前提是在必須要有地端AD的企業內部人員才能使用,並且密碼的部分採的是企業要求的密碼複雜度及定期更換機制,一般外部人員無法自行註冊加入到企業環境。之後我們也建議企業員工啟用MFA 來確保外部使用登入時執行雙因子驗證,確認是本人使用。

- 整合ATP機制:Microsoft Teams 整合Office 365的安全連結與安全檔案功能,透過沙箱與機器學習等進階機制,找出惡意連結與封鎖小組網站和文件庫中的惡意檔案,在使用者協作及共享檔案時保護客戶的組織及機敏資料。

- 外部來賓控管:Microsoft Teams 採用以角色為基礎的存取控制 (Role-based access control, RBAC) 機制,相關錄製功能、檔案功能或加入人員功能皆可因應企業內部管制而封鎖,不開放給外部來賓操作;也可設定為僅有部分人員才能創建團隊及加入來賓,並限制僅特定網域的人員才能被加入到團隊中,多一層嚴謹控管。微軟也建議使用者可啟用大廳審核機制,讓外部人員必須透過內部人員核准才能放行加入會議中。

- 點對點加密與保護機制:所有 Office 365 服務 (包含Microsoft Teams) 的訊息傳輸或封包傳遞皆有加密服務,詳見連結說明https://docs.microsoft.com/zh-tw/microsoft-365/compliance/office-365-encryption-risks-and-protections。

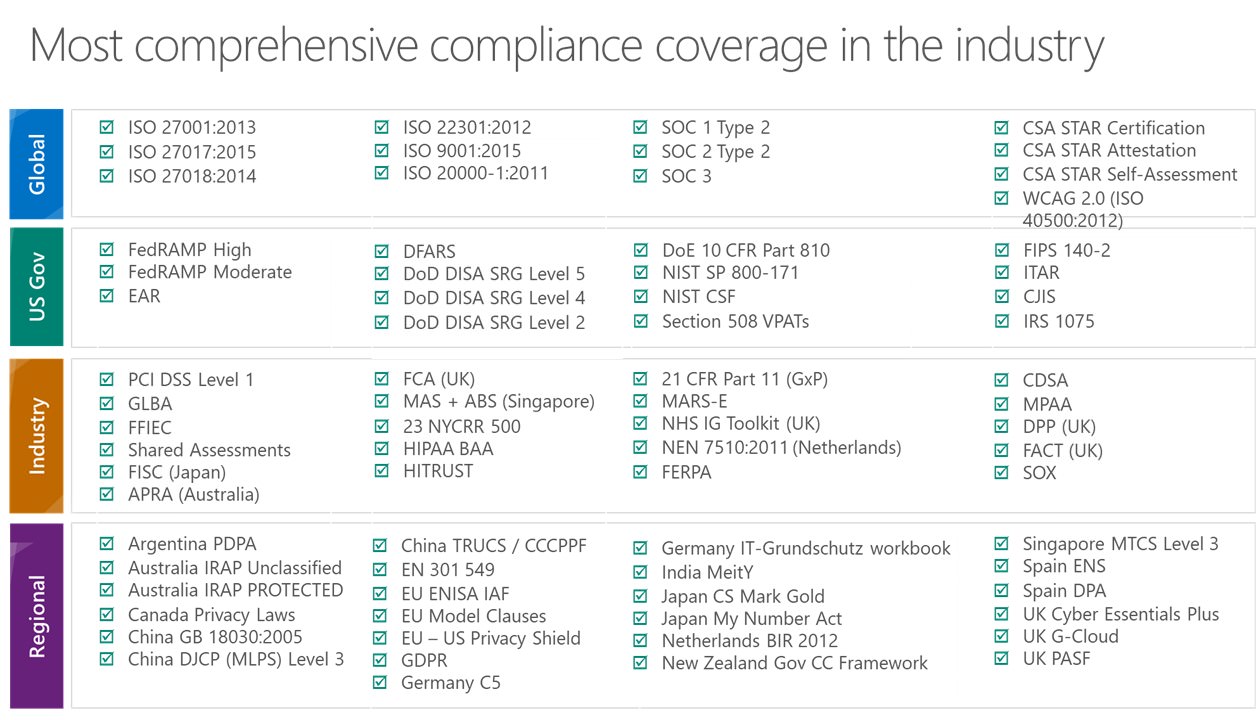

- 相關合規標準:全球 Office 365 用戶皆有微軟官方的加密保證及各項認證檢核,資料合規性認證請參考下圖及https://docs.microsoft.com/zh-tw/microsoft-365/compliance/offering-home 。

臉書留言